Was ist Dcom-Ransomware??

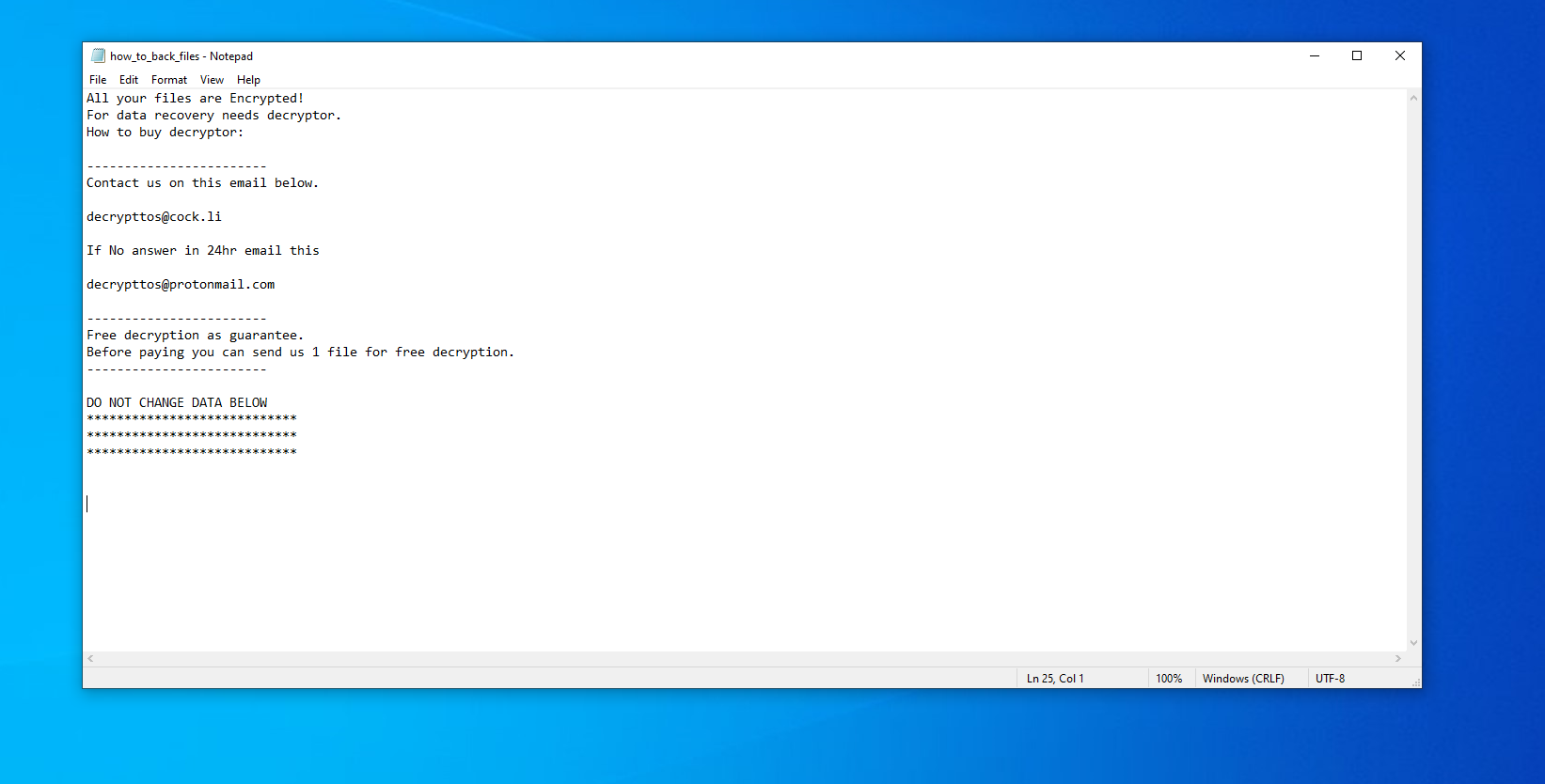

Dcom ist ein neues Produkt der GlobeImposter-Kryptovirus-Familie. Die Chiffre richtet sich an englischsprachige Nutzer und wurde Ende Juni entdeckt 2019. Wie ähnliche Viren, es verschlüsselt Benutzerdateien, wie Office-Dokumente (MS Office), Audio und Video, Archiv, und mehr. unnötig zu erwähnen, Diese Dateien sind für den Benutzer immer sehr wichtig und deshalb fragen sich viele Benutzer: wie man Dcom entfernt und entschlüsselt .dcom Dateien. Dcom weist Dateien eine neue Erweiterung .dcom zu und erstellt eine spezielle Notizdatei how_to_back_files.txt in Ordnern mit infizierten Dateien. Dieser Hinweis enthält die Anforderungen von Eindringlingen und die Zahlungsmethoden für Lösegeld. Hier ist, wie es aussieht:

Hier der Text aus der Notiz:

Alle Ihre Dateien sind verschlüsselt!

Für die Datenwiederherstellung benötigt Entschlüsseler.

Wie kaufe ich einen Entschlüsseler?:————————

Kontaktieren Sie uns über diese E-Mail unten.decrypttos@cock.li

Wenn keine Antwort in 24 Stunden per E-Mail gesendet wird

decrypttos@protonmail.com

————————

Freie Entschlüsselung als Garantie.

Vor der Zahlung können Sie uns senden 1 Datei kostenlos Entschlüsselung.

————————DO NOT CHANGE DATA UNTEN

****************************

****************************

****************************

Die Notiz enthält nicht die genaue Höhe des Lösegeldes, aber nur die Kontaktdaten zur Kommunikation mit dem Betrüger: decrypttos@cock.li und decrypttos@protonmail.com. Jedoch, Es kann argumentiert werden, dass das Lösegeld mehrere hundert Dollar erreichen kann, plus an alle, Es gibt keine Garantien, dass Ihre Dateien wirklich zurückgegeben werden, Aus diesem Grund empfehlen wir Ihnen absolut nicht zu bezahlen. Sie können unsere Empfehlungen verwenden, um Dcom Ransomware löschen und .dcom-Dateien entschlüsseln.

Wie Dcom Ransomware in den PC gelangt?

Meistens, die meisten Kryptoviren, im Speziellen, Dcom, dringen unbemerkt in den PC ein. Manchmal kommt es als Anhang zu einer Spam-Mailingliste oder als zusätzliches Element des Installers. Jedoch, Dies ist auf das Fehlen eines geeigneten Antivirenprogramms für Benutzer zurückzuführen‘ Stck. Ebenfalls, es kann von Torrent-Sites oder in portablen Programmversionen kommen, vor allem, wenn diese Programme zunächst bezahlt werden. Allgemein, Wir empfehlen Ihnen, sich mit unseren Anleitungen vertraut zu machen, um Dcom von Ihrem Computer zu entfernen und .dcom-Dateien zu entschlüsseln.

Update: Verwenden Sie diesen Service, um die Version und die Art der Ransomware identifizieren, Sie angegriffen wurden: ID Ransomware. Wenn Sie Ihre Dateien entschlüsseln, Bitte beachten Sie bitte folgende Anweisung unten oder, wenn Sie irgendwelche Schwierigkeiten haben, bitte kontaktieren Sie uns: submit@securitystronghold.com. Wir können wirklich helfen, Ihre Dateien zu entschlüsseln.

So entfernen Sie Dcom von Ihrem Computer?

Sie können versuchen, ein Anti-Malware-Tool zu verwenden, um die Dcom-Ransomware von Ihrem Computer zu entfernen. Die modernster fortgeschrittene Ransomware-Erkennungstechnologie ist in der Lage eine sofortige Ransomware Scan laufen, das ist perfekt, Ihren Computer im Falle eines neuen Ransomware Angriff zu schützen.

SpyHunter bietet die Möglichkeit, 1 erkannte Malware kostenlos während Probezeit 1 zu entfernen. Die Vollversion der Programm kostet $39,99 (Sie kriegen 6 Monate des Bezugs). Durch Klick auf den Button erklären Sie sich damit einverstanden mit EULA und Datenschutz-Bestimmungen. Das Herunterladen wird automatisch gestartet.

So entschlüsseln Sie .Dcom-Dateien?

Wenn Sie dem Virus entfernt haben, denken Sie möglicherweise darüber nach, die Dateien entschlüsseln . Lass uns einen Blick auf Möglichkeiten werfen, Ihre Daten zu entschlüsseln.

Wiederherstellen von Daten mit Datenrettung

- Herunterladen und installieren Datenwiederherstellung

- Wählen Sie das Laufwerk und den Ordner, in dem sich die Dateien befindet, dann klick Scan.

- Wählen Sie alle Dateien in dem Ordner, und drücken Sie dann auf den Knopf Wiederherstellen Taste.

- Verwalten Exportspeicherort .

Wiederherstellen von Daten mit automatisierten Entschlüsselungstool

Unglücklicherweise, aufgrund der Neuheit der Dcom-Ransomware, hier gibt es keine automatischen Decryptoren für diese Verschlüssler noch. Immer noch, eine Investition in dem böswilligen Programm, durch die Zahlung von Lösegeld ist nicht nötig.. Sie können die Dateien manuell wiederherstellen.

Sie können eine dieser Methoden nutzen, um Ihre verschlüsselten Daten manuell wiederherstellen.

Wiederherstellen von Daten mit vorherigen Windows-Version

Diese Funktion arbeitet an Windows Vista (nicht Home-Version), Windows 7 und spätere Versionen. Windows speichert Kopien der Dateien und Ordner, die Sie verwenden können Daten auf Ihrem Computer wiederherstellen. Damit die Daten von Windows Backup wiederherstellen, führen Sie folgende Schritte aus:

- Öffnen Sie Mein Computer und suche nach den Ordner, die Sie wiederherstellen möchten;

- Rechtsklicken auf den Ordner und wählen Frühere Versionen wiederherstellen Möglichkeit;

- Die Option zeigt Ihnen die Liste aller vorherigen Kopien des Ordners;

- Wählen Sie Wiederherstellungsdatum und die Option, die Sie benötigen: Öffnen Sie, Kopieren und Wiederherstellen.

Wiederherstellen des Systems mit der Systemwiederherstellung

Natürlich kann man immer versuchen, System zu verwenden, um Wiederherstellung Ihr System auf den Zustand vor der Infektion Infiltration Rollback. Alle Windows-Versionen enthalten diese Option.

- Art wiederherstellen in dem Suchwerkzeug;

- Klicken Sie auf das Ergebnis;

- Wählen Sie Wiederherstellungspunkt vor der Infektion Infiltration;

- Folge den Anweisungen auf dem Bildschirm.

Geschrieben von Rami D

SpyHunter bietet die Möglichkeit, 1 erkannte Malware kostenlos während Probezeit 1 zu entfernen. Die Vollversion der Programm kostet $39,99 (Sie kriegen 6 Monate des Bezugs). Durch Klick auf den Button erklären Sie sich damit einverstanden mit

SpyHunter bietet die Möglichkeit, 1 erkannte Malware kostenlos während Probezeit 1 zu entfernen. Die Vollversion der Programm kostet $39,99 (Sie kriegen 6 Monate des Bezugs). Durch Klick auf den Button erklären Sie sich damit einverstanden mit