Guide de l'article

- Qu'est-ce que c'est .NEMTY_ * aléatoire * ransomware?

- Nemty 2.3 VENGEANCE processus de cryptage de ransomware.

- Comment supprimer Nemty 2.3 REVENGE Ransomware de votre ordinateur

- Comment décrypter .NEMTY_ * fichiers aléatoires *

- Récupération de données

- Outils de décryptage automatisés

- autres logiciels

Qu'est-ce que c'est .NEMTY_ * aléatoire * ransomware?

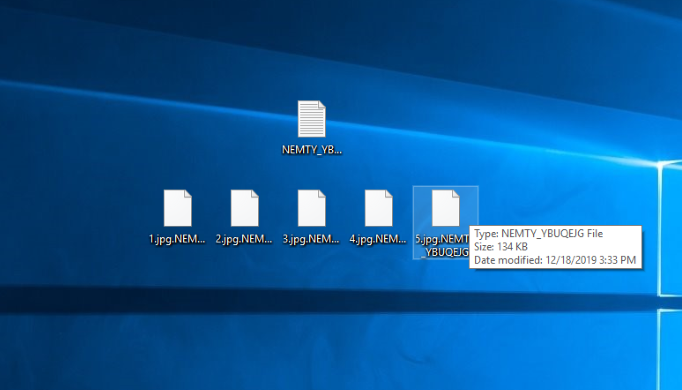

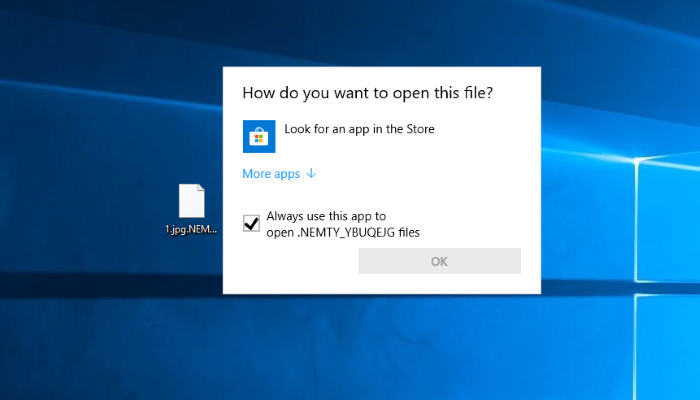

Il y a quelques jours, la nouvelle menace Internet appelé Nemty 2.3 VENGEANCE a été découvert. Ce virus appartient à un virus ransomware fichier cryptage famille. Ça veut dire, que Nemty 2.3 fichiers attaques et rend illisibles les. Le signe le plus clair du fait, que votre ordinateur a été attaqué par Nemty 2.3 ransomware, est de nouvelles extensions des fichiers- .NEMTY_ * aléatoire *. Il est difficile de prédire ou au moins d'apprendre sur, que votre ordinateur est attaqué, que les processus de chiffrement se produisent en arrière-plan. En outre, les pirates utilisent diverses astuces pour appareils infectent étant inaperçu. Parmi ces astuces sont faux de installateurs, les attaques directes des ports ouverts et les pièces jointes. Dans tout les cas, les pirates utilisent backdoors dans le système et le logiciel, qui sont découverts presque tous les jours et même simple faiblesse dans le système peut être très dangereux. Voilà pourquoi il est important de maintenir tout à jour et d'avoir une forte protection antimalware. Si votre ordinateur est déjà infecté par ce virus, ne pas essayer d'enlever Nemty 2.3 REVENGE ransomware et Décrypter .NEMTY_ * fichiers aléatoires * sans outils spéciaux! Chaque changement de fichier tel peut l'endommager de façon permanente!

Nemty 2.3 REVENGE processus de cryptage ransomware.

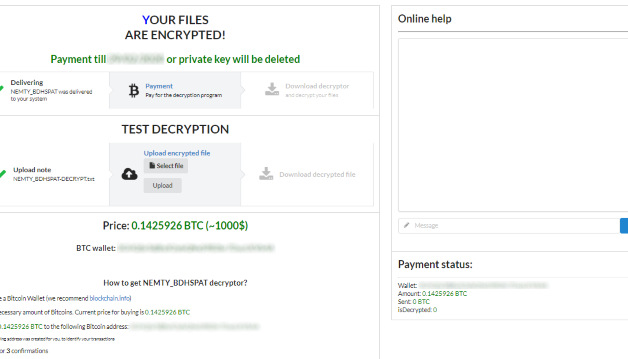

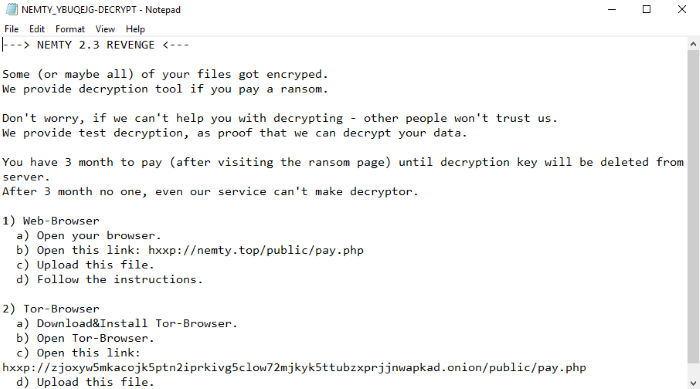

Une fois Nemty 2.3 REVENGE ransomware obtient avec succès dans le système d'exploitation, il commence immédiatement à Chiffrer les fichiers. Ce procédé est divisé en deux étapes: rechercher les fichiers appropriés et la modification. Dans le début Nemty 2.3 REVENGE commence le balayage de tous les dossiers sur le disque dur. Il recherche les fichiers de formats précis, tels que les fichiers multimédias, documents, des archives, bases de données et etc.. Le choix des formats n'est pas accidentelle: ces fichiers dans la plupart des cas sont les informations les plus importantes sur l'appareil et le propriétaire est prêt à payer pour leur rétablissement. Lorsque les fichiers sont trouvés, Nemty 2.3 REVENGE commence à modifier les structures de fichiers et les rend illisibles. Comme résultat, les fichiers sont nouvelle extension – .NEMTY_ * aléatoire *. À la fin, Nemty crée la demande de rançon, que l'on appelle NEMTY_ * Aléatoire * -DECRYPT.txt. Au moyen de cette note les pirates tentent d'assurer la victime, qu'ils peuvent facilement déchiffrer les fichiers et à gauche l'adresse de leur service de décryptage. Le coût de leurs services a toujours été très grande et il est très dangereux de les payer. Il n'y a pas de véritable garantie, qu'ils collent vraiment à leurs mots après avoir payé. En outre, ils peuvent envoyer plus doux malicieux au lieu de l'outil de décryptage. Nous vous conseillons d'éviter tous les contacts avec eux. Surtout pour ce cas, nous avons préparé le guide détaillé sur la façon de supprimer Nemty 2.3 REVENGE ransomware et Décrypter .NEMTY_ * fichiers aléatoires *!

NEMTY-DECRYPT.txt

Some (or maybe all) of your files got encryped.

We provide decryption tool if you pay a ransom.

Don't worry, if we can't help you with decrypting - other people won't trust us.

We provide test decryption, as proof that we can decrypt your data.

You have 3 month to pay (after visiting the ransom page) until decryption key will be deleted from server.

After 3 month no one, even our service can't make decryptor.

1) Web-Browser

a) Open your browser.

b) Open this link: hxxp://nemty.top/public/pay.php

c) Upload this file.

d) Follow the instructions.

2) Tor-Browser

a) Download&Install Tor-Browser.

b) Open Tor-Browser.

c) Open this link: hxxp://zjoxyw5mkacojk5ptn2iprkivg5clow72mjkyk5ttubzxprjjnwapkad.onion/public/pay.php

d) Upload this file.

e) Follow the instruction.

BEGIN NEMTY KEY

*random*

Comment supprimer Nemty 2.3 VENGEANCE Ransomware de votre ordinateur?

Nous vous recommandons vivement d’utiliser un puissant programme anti-malware doté de cette menace dans sa base de données. Cela atténuera les risques d'une mauvaise installation, et supprimera Nemty 2.3 REVENGE de votre ordinateur avec tous ses restes et les fichiers de registre.

Solution pour Windows est: notre choix est Norton 360 . Norton 360 analyse votre ordinateur et détecte diverses menaces comme NEMTY 2.3 VENGEANCE, puis supprime le avec tous les fichiers malveillants liés, dossiers et clés de registre.

Si vous êtes un utilisateur de utilisateur de Mac, nous vous conseillons d'utiliser Combo Cleaner.

Comment décrypter “.NEMTY_ * aléatoire *” fichiers?

Une fois que vous avez supprimé le virus, vous pensez probablement comment décrypter “.NEMTY_ * aléatoire *” fichiers ou tout au moins les restaurer. On va examiner les moyens possibles pour décrypter vos fichiers.

Restaurer “.NEMTY_ * aléatoire *” fichiers avec récupération de données

- Téléchargez et installez Récupération de données

- Sélectionnez les lecteurs et les dossiers où vous avez vos fichiers, puis cliquez Balayage (Scan).

- Choisissez tous les fichiers d'un dossier, puis appuyez sur Restaurer bouton.

- Gérer l'emplacement de l'exportation.

Téléchargement est une version d'évaluation pour la récupération de fichiers. Pour déverrouiller toutes les fonctionnalités et tous les outils, l'achat est requis ($49.99-299). En cliquant sur le bouton, vous acceptez CLUF et Politique de confidentialité. Téléchargement commencera automatiquement.

Décrypter “.NEMTY_ * aléatoire *” fichiers avec d'autres logiciels

Malheureusement, en raison de la nouveauté de Nemty 2.3 REVENGE ransomware, il n'y a pas de décrypteurs capables de décrypter des fichiers cryptés. En plus, il n'est pas nécessaire d'investir dans le paiement d'une rançon. Vous êtes capable de récupérer des fichiers manuellement.

Vous pouvez essayer d'utiliser une de ces méthodes afin de restaurer vos données cryptées manuellement.

Décrypter .NEMTY_ * fichiers aléatoires * avec décrypteur Emsisoft

Ce logiciel comprend des informations sur plus de 100 virus STOP(DJVU) famille et d'autres. Tout ce dont vous avez besoin sont deux fichiers ou un peu de chance. Vous pouvez l'utiliser librement car il se distribue gratuitement. Si cela ne fonctionne pas pour vous, vous pouvez utiliser une autre méthode.

Restaurer les fichiers * .NEMTY_ aléatoires * avec des versions antérieures de Windows

Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Restaurer .NEMTY_ * fichiers aléatoires * avec la restauration du système

Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.

Ce tutoriel a-t-il été utile?[Total: 0 Moyenne: 0]

Ce logiciel comprend des informations sur plus de 100 virus STOP(DJVU) famille et d'autres. Tout ce dont vous avez besoin sont deux fichiers ou un peu de chance. Vous pouvez l'utiliser librement car il se distribue gratuitement. Si cela ne fonctionne pas pour vous, vous pouvez utiliser une autre méthode.

Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Restaurer .NEMTY_ * fichiers aléatoires * avec la restauration du système

Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.

Ce tutoriel a-t-il été utile?[Total: 0 Moyenne: 0]

Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.