Boot processus de cryptage ransomware

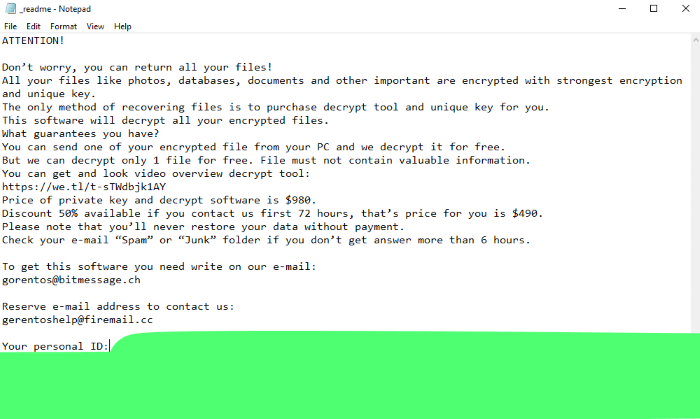

DÉMARRAGE est un nouveau type de STOP(DJVU) ransomware famille de chiffreurs, dont le but est de vous faire payer pour la restauration de fichiers. Les créateurs de BOOT répartis par les moyens de campagnes de spam, injecte dans le même créer ou installateurs faux logiciels. Ces méthodes sont utilisées pour infecter le système inaperçu par un utilisateur, comme le processus de cryptage nécessite un certain temps. Ce processus peut être subdivisé en 2 plus petit les: numérisation pour les fichiers appropriés (il peut y avoir différents types de documents, comme .doc, et les fichiers multimédias, comme .mp3, .jpg) et le chiffrement lui-même. Les résultats de ces manipulations sont toujours les mêmes: ces fichiers sont illisible, que le virus a changé la extensions d'entre eux .Démarrage les. Ne tentez pas de supprimer le cryptage BOOT ransomware par la moyenne de changer le nom du fichier, que le virus a changé la structure de vos fichiers et renommage d'entre eux peut conduire à un dommage permanent de vos données. Les propriétaires de l'appareil infecté peuvent également trouver de rançon, qui sont appelés _readme.txt et vous fournir les informations suivantes:

ATTENTION!

Don’t worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

https://we.tl/t-sTWdbjk1AY

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.

To get this software you need write on our e-mail:

gorentos@bitmessage.ch

Reserve e-mail address to contact us:

gerentoshelp@firemail.cc

Your personal ID:

*ID number*

Ne jamais les payer un centime et ne font pas confiance à leurs paroles! Ils ne vous donnent aucune garantie ferme qu'ils vont vraiment vous aider, en outre, ils peuvent rendre la situation encore pire et détruire toutes vos données, voler vos comptes et de l'argent! Nous vous recommandons fortement d'éviter tout contact avec eux. Si vous vous demandez, comment supprimer BOOT ransomware et décrypter les fichiers .Boot, vous pouvez utiliser notre guide gratuitement!

Guide de l'article

- Comment supprimer BOOT Ransomware de votre ordinateur

- Comment supprimer le cryptage BOOT Ransomware de vos fichiers

- Récupération de données

- Outils de décryptage automatisés

- Versions antérieures de Windows

Comment supprimer DÉMARRAGE Ransomware de votre ordinateur?

Nous vous recommandons vivement d’utiliser un puissant programme anti-malware doté de cette menace dans sa base de données. Cela atténuera les risques d'une mauvaise installation, et supprimera BOOT de votre ordinateur avec tous ses restes et les fichiers s'inscrire.

Solution pour Windows est: notre choix est Norton 360 . Norton 360 scanne votre ordinateur et détecte diverses menaces comme BOOT, puis supprime le avec tous les fichiers malveillants liés, dossiers et clés de registre.

Si vous êtes un utilisateur de utilisateur de Mac, nous vous conseillons d'utiliser Combo Cleaner.

Comment décrypter .Démarrage fichiers?

Une fois que vous avez supprimé le virus, vous pensez probablement comment décrypter .Démarrage fichiers. On va examiner les moyens possibles pour décrypter vos fichiers.

Récupération des données de récupération de données

- Téléchargez et installez Récupération de données

- Sélectionnez les lecteurs et les dossiers où vous avez vos fichiers, puis cliquez Balayage (Scan).

- Choisissez tous les fichiers d'un dossier, puis appuyez sur Restaurer bouton.

- Gérer l'emplacement de l'exportation.

Téléchargement est une version d'évaluation pour la récupération de fichiers. Pour déverrouiller toutes les fonctionnalités et tous les outils, l'achat est requis ($49.99-299). En cliquant sur le bouton, vous acceptez CLUF et Politique de confidentialité. Téléchargement commencera automatiquement.

Restaurer les données à l'aide d'outils de déchiffrement automatisés

Malheureusement, en raison de la nouveauté de BOOT ransomware, pour le moment, Il n'y a pas de déchiffreur automatique disponible pour ce cryptographe.. En plus, il n'est pas nécessaire d'investir dans le paiement d'une rançon. Vous êtes capable de récupérer des fichiers manuellement.

Vous pouvez essayer d'utiliser une de ces méthodes afin de restaurer vos données cryptées manuellement.

Restauration de données avec les versions précédentes de Windows Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Restaurer le système avec la restauration du système Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.

Ce tutoriel a-t-il été utile?[Total: 0 Moyenne: 0]

Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.