Guía del Artículo

- ¿Qué el .pashka representa?

- Quimera proceso de encriptación ransomware.

- Cómo eliminar el Quimera ransomware del ordenador

- Cómo descifrar los archivos .pashka

- Recuperación de Datos

- Herramientas automáticas de desencriptación

- Otro software

¿Qué el .pashka representa??

Recientemente, la nueva amenaza ha atacado a un gran número de ordenadores personales. Esta amenaza es el Quimera ransomware. El rasgo característico de este virus es la extensión .pashka, que se añade al final de los archivos’ nombres. Este virus no pertenece a ninguna familia ya conocidos de los virus, sin embargo, que tiene las mismas características bien conocidas, como el STOP(DJVU), Medusa Locker y DHARMA. Por lo que se sabe, este virus se propaga por los medios de instaladores falsos. Es interesante, que los creadores del virus Quimera piratean canales de YouTube con el fin de promover el archivo, que contiene este virus. Sin embargo, hoy en día no es la única manera de distribuirlo. Los hackers también pueden infectar su ordenador con un software de acceso remoto, que les da una oportunidad para instalar el virus Quimera de forma remota sin ninguna sospecha. Además, que pueden propagarse fácilmente por los medios de correos electrónicos falsos. Los hackers suelen escribir mensajes, como si ellos fueran representantes de una compañía bien conocida, tal como DHL, por los medios de los que tratan de forzar una víctima a abrir un archivo infectado. Sobre la base de las declaraciones anteriores, se recomienda encarecidamente que tenga una fuerte protección antivirus, que puede prevenir un posible ataque. Si tienes la mala suerte y el dispositivo ya está infectado con este virus, no trate de cambiar el nombre de los archivos .pashka! Tal modificación de un archivo puede dañarlo fácilmente.

Quimera ransomware proceso de cifrado.

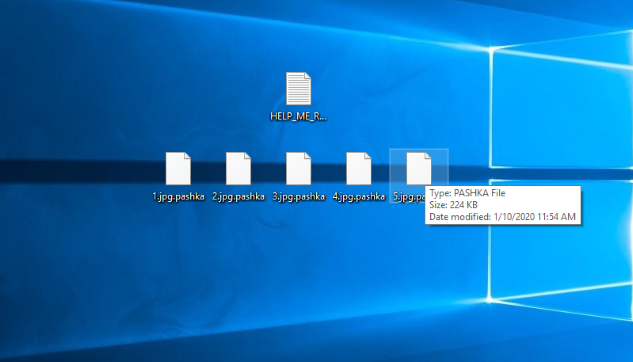

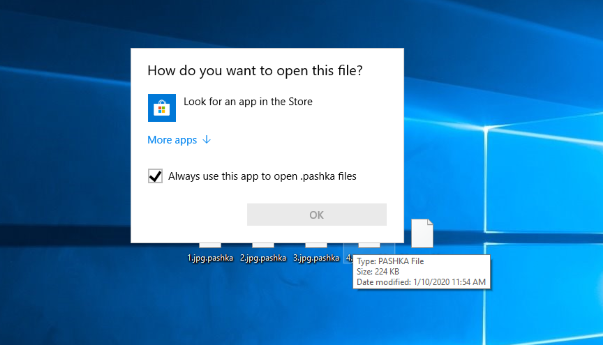

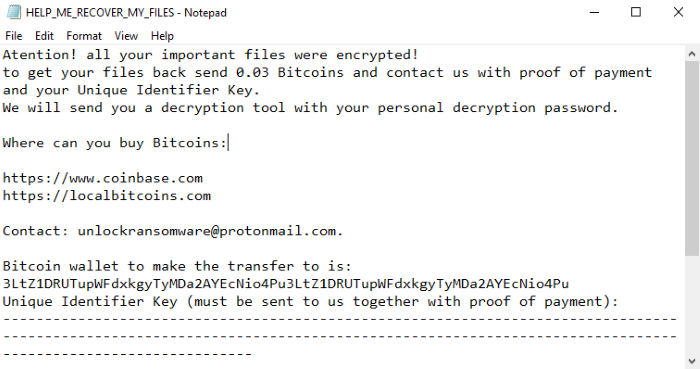

El proceso de cifrado del Quimera ransomware puede ser descrito como muy complejo. Al principio, el Quimera hace algunos cambios en el Registro con el fin de ejecutarse con el siguiente inicio del equipo infectado. Luego se inyecta en la memoria de otro proceso con el fin de permanecer sin ser detectado. En el mismo momento se comprueba si se inició en una máquina virtual o no. Al final, comienza el proceso de exploración con el fin de encontrar los archivos, que pueden ser modificados. En la mayoría de los casos este tipo de archivos son todos los formatos de los archivos multimedia y los documentos, sin embargo, el Quimera también puede modificar fácilmente los archivos y bases de datos. Cuando encuentre los archivos, el Quimera comienza inmediatamente a modificarlos y los hace ilegibles. La forma más fácil de identificar este virus es con el “.pashka” extensión, que se añade a los archivos’ nombres y nota de rescate, es llamada “HELP_ME_RECOVER_MY_FILES.txt”. Por medio de esta nota, los hackers tratan de forzar a la víctima a pagar por los servicios de descifrado, que ofrecen. Desafortunadamente, Sólo que sin duda puede descifrar sus archivos, sin embargo, hay un gran número de casos, cuando a pesar de los rescates, se niegan a cumplir con sus promesas. En lo que se les paga, los criminales simplemente detienen todos los contactos con las víctimas. Además, incluso puede hacer que la situación mucho peor. Se le puede enviar un software malicioso en lugar de la de un descifrador y fácilmente destruir todos sus datos. Es por eso que le recomendamos evitar cualquier contacto con ellos y revisar su sistema con un potente antivirus. Si realmente necesita descifrar los datos y deshacerse de este virus, lea nuestra guía detallada sobre cómo eliminar el Quimera ransomware y descifrar los archivos .pashka!

HELP_ME_RECOVER_MY_FILES.txt

to get your files back send 0.03 Bitcoins and contact us with proof of payment and your Unique Identifier Key.

We will send you a decryption tool with your personal decryption password.

Where can you buy Bitcoins:

https://www.coinbase.com

https://localbitcoins.com

Contact: unlockransomware@protonmail.com.

Bitcoin wallet to make the transfer to is:

3LtZ1DRUTupWFdxkgyTyMDa2AYEcNio4Pu3LtZ1DRUTupWFdxkgyTyMDa2AYEcNio4Pu

Unique Identifier Key (must be sent to us together with proof of payment):

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

*Key*

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

¿Como remover Quimera Ransomware de la computadora?

Es muy recomendable utilice un potente programa anti-malware que tiene esta amenaza en su base de datos. Eso mitigará los riesgos de una instalación incorrecta, y eliminará el Quimera del ordenador con todos sus sobras y los archivos de registro.

Solución para Windows usuarios: nuestra elección es Norton 360 . Norton 360 examina su equipo y detecta diversas amenazas como Quimera, luego elimina todos los archivos maliciosos relacionados, carpetas y claves del registro.

Si usted es usuario de Mac, le recomendamos que utilice Combo Cleaner.

¿Cómo descifrar .pashka archivos?

Una vez que haya eliminado el virus, probablemente está pensando cómo descifrar los archivos .pashka o al menos restaurarlos. Vamos a echar un vistazo a las posibles formas de descifrar a sus datos.

Restaurar archivos con .pashka Recuperación de Datos

- Descargar e instalar Recuperación de Datos

- Seleccionar las unidades y carpetas con sus archivos, a continuación, haga clic Escanear.

- Elija todos los archivos en una carpeta, a continuación, pulse el Restaurar botón.

- Gestionar la ubicación de exportación.

La descarga es una versión de prueba para la recuperación de archivos. Para desbloquear todas las características y herramientas, se requiere que compre ($49.99-299). Al hacer clic en el botón que está de acuerdo con EULA y Política de Privacidad. La descarga se iniciará automáticamente.

Descifrar los archivos .pashka con otro software

Desafortunadamente, debido a la novedad de Quimera ransomware, no hay duda que puede descifrar los archivos cifrados. Todavía, no hay necesidad de invertir en el esquema malicioso mediante el pago de un rescate. Usted es capaz de recuperar los archivos manualmente.

Usted puede tratar de utilizar uno de estos métodos con el fin de restaurar los datos cifrados manualmente.

Descifrar archivos .pashka con el descifrador Emsisoft Este software incluye información sobre más de 100 virus del STOP(DJVU) familia y otras personas. Todo lo que necesitas son dos archivos o un poco de suerte. Se puede utilizar libremente, ya que distribuye de forma gratuita. Si esto no funciona para usted, se puede utilizar otro método.

Restaurar los archivos .pashka con versiones anteriores del Windows Esta característica está funcionando en el Windows Vista (no la versión Home), Windows 7 y versiones posteriores. Windows guarda copias de los archivos y carpetas que se pueden utilizar para restaurar los datos en su ordenador. Con el fin de restaurar los datos de copia de seguridad del Windows, tome las siguientes medidas:

- Abre Mi Computadora y haga la búsqueda de las carpetas que desea restaurar;

- Haga clic derecho en la carpeta y seleccione Restaurar versiones anteriores opción;

- La opción le mostrará la lista de todos los ejemplares anteriores de la carpeta;

- Seleccione la fecha y la opción que necesita restaurar: Abre, Copiar y Restaurar.

Restaurar los archivos .pashka con el Sistema de Restauración Siempre se puede tratar de utilizar el Sistema de Restauración con el fin de restaurar el sistema a su estado antes de la infiltración. Todas las versiones del Windows incluyen esta opción.

- Tipo restaurar en el Herramienta de búsqueda;

- Haga clic en el resultado;

- Escoge punto de restauración antes de la infiltración;

- Sigue las instrucciones en la pantalla.

Este tutorial ha sido útil?[Total: 0 Promedio: 0]

Este software incluye información sobre más de 100 virus del STOP(DJVU) familia y otras personas. Todo lo que necesitas son dos archivos o un poco de suerte. Se puede utilizar libremente, ya que distribuye de forma gratuita. Si esto no funciona para usted, se puede utilizar otro método.

Esta característica está funcionando en el Windows Vista (no la versión Home), Windows 7 y versiones posteriores. Windows guarda copias de los archivos y carpetas que se pueden utilizar para restaurar los datos en su ordenador. Con el fin de restaurar los datos de copia de seguridad del Windows, tome las siguientes medidas:

- Abre Mi Computadora y haga la búsqueda de las carpetas que desea restaurar;

- Haga clic derecho en la carpeta y seleccione Restaurar versiones anteriores opción;

- La opción le mostrará la lista de todos los ejemplares anteriores de la carpeta;

- Seleccione la fecha y la opción que necesita restaurar: Abre, Copiar y Restaurar.

Restaurar los archivos .pashka con el Sistema de Restauración Siempre se puede tratar de utilizar el Sistema de Restauración con el fin de restaurar el sistema a su estado antes de la infiltración. Todas las versiones del Windows incluyen esta opción.

- Tipo restaurar en el Herramienta de búsqueda;

- Haga clic en el resultado;

- Escoge punto de restauración antes de la infiltración;

- Sigue las instrucciones en la pantalla.

Este tutorial ha sido útil?[Total: 0 Promedio: 0]

Siempre se puede tratar de utilizar el Sistema de Restauración con el fin de restaurar el sistema a su estado antes de la infiltración. Todas las versiones del Windows incluyen esta opción.

- Tipo restaurar en el Herramienta de búsqueda;

- Haga clic en el resultado;

- Escoge punto de restauración antes de la infiltración;

- Sigue las instrucciones en la pantalla.