CMD processus de cryptage de ransomware

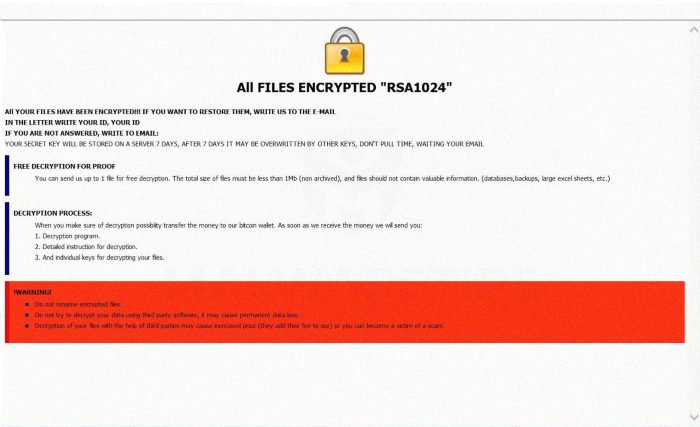

CMD ransomware est un type fraîchement fait d'une très répandue Dharma ransomware. Ce virus attaque habituellement les ordinateurs par le biais d'e-mails malveillants pièces jointes, mais il y a aussi d'autres moyens, comme les attaques directes des ports ouverts, Les sites Web malveillants, faisceaux et etc.. Si le virus est injecté avec succès dans le système, il procède 2 processus: balayage pour les fichiers multimédias et des documents et chiffrement lui-même. Après avoir vos fichiers sont illisibles et vous pouvez remarquer que les extensions d'entre eux ont été modifiés pour .[Jsmith1974@mail.fr].CMD les. Ne pas essayer d'enlever cette extension par vous-même, car cela peut causer des dommages irréparables. S'il était si facile de réparer les fichiers, les pirates ne se aucun profit de celui-ci. Voilà pourquoi ils sont partis notes spéciales qui fournissent des informations sur le prix pour le décryptage et les contacts. Dans le cas de l'infection par le CMD ransomware ce fichier est appelé RETURN FILES.txt et contient les informations suivantes:

All FILES ENCRYPTED “RSA1024”

All YOUR FILES HAVE BEEN ENCRYPTED!!! IF YOU WANT TO RESTORE THEM, WRITE US TO THE E-MAIL jsmith1974@mail.fr

IN THE LETTER WRITE YOUR ID, YOUR ID

IF YOU ARE NOT ANSWERED, WRITE TO EMAIL: jsmith1974@mail.fr

YOUR SECRET KEY WILL BE STORED ON A SERVER 7 DAYS, AFTER 7 DAYS IT MAY BE OVERWRITTEN BY OTHER KEYS, DON’T PULL TIME, WAITING YOUR EMAIL

FREE DECRYPTION FOR PROOF

You can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

DECRYPTION PROCESS:

When you make sure of decryption possibility transfer the money to our bitcoin wallet. As soon as we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

!WARNING!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

All your data is encrypted!

for return write to mail:

jsmith1974@mail.fr

Ne pas payer des rançons un centime! Tout contact avec eux peut rendre la situation encore pire. En outre, ils peuvent tout simplement voler votre argent et vous a laissé sans un outil de décryptage. Si vous êtes intéressé par la façon de supprimer CMD ransomware et décrypter .[Jsmith1974@mail.fr].fichiers CMD, notre guider peut être utile pour vous!

Guide de l'article

- Comment supprimer CMD Ransomware de votre ordinateur

- Comment supprimer le cryptage CMD Ransomware de vos fichiers

- Récupération de données

- Outils de décryptage automatisés

- Versions antérieures de Windows

Comment supprimer CMD Ransomware de votre ordinateur?

Nous vous recommandons vivement d’utiliser un puissant programme anti-malware doté de cette menace dans sa base de données. Cela atténuera les risques d'une mauvaise installation, et supprimera CMD à partir de votre ordinateur avec tous ses restes et les fichiers s'inscrire.

Solution pour Windows est: notre choix est Norton 360 . Norton 360 analyse votre ordinateur et détecte diverses menaces comme CMD, puis supprime le avec tous les fichiers malveillants liés, dossiers et clés de registre.

Si vous êtes un utilisateur de utilisateur de Mac, nous vous conseillons d'utiliser Combo Cleaner.

Comment décrypter .[Jsmith1974@mail.fr].CMD fichiers?

Une fois que vous avez supprimé le virus, vous pensez probablement comment décrypter .CMD fichiers. On va examiner les moyens possibles pour décrypter vos fichiers.

Récupération des données de récupération de données

- Téléchargez et installez Récupération de données

- Sélectionnez les lecteurs et les dossiers où vous avez vos fichiers, puis cliquez Balayage (Scan).

- Choisissez tous les fichiers d'un dossier, puis appuyez sur Restaurer bouton.

- Gérer l'emplacement de l'exportation.

Téléchargement est une version d'évaluation pour la récupération de fichiers. Pour déverrouiller toutes les fonctionnalités et tous les outils, l'achat est requis ($49.99-299). En cliquant sur le bouton, vous acceptez CLUF et Politique de confidentialité. Téléchargement commencera automatiquement.

Restaurer les données à l'aide d'outils de déchiffrement automatisés

Malheureusement, en raison de la nouveauté du CMD ransomware, pour le moment, Il n'y a pas de déchiffreur automatique disponible pour ce cryptographe.. En plus, il n'est pas nécessaire d'investir dans le paiement d'une rançon. Vous êtes capable de récupérer des fichiers manuellement.

Vous pouvez essayer d'utiliser une de ces méthodes afin de restaurer vos données cryptées manuellement.

Restauration de données avec les versions précédentes de Windows Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Restaurer le système avec la restauration du système Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.

Ce tutoriel a-t-il été utile?[Total: 0 Moyenne: 0]

Cette fonctionnalité fonctionne dans Windows Vista (mais pas la version Home), Windows 7 et les versions ultérieures. Windows conserve des copies des fichiers et des dossiers que vous pouvez utiliser pour restaurer les données sur votre ordinateur. Afin de restaurer les données à partir du Windows Backup, prendrez les mesures suivantes:

- Ouvrez Ce PC et recherchez les dossiers que vous souhaitez restaurer;

- Faitez un clic droit sur le dossier et choisissez Restaurer les versions précédentes l'option;

- L'option vous montrera la liste de toutes les copies précédentes du dossier;

- Sélectionnez la date de restauration et l'option dont vous avez besoin: Ouvrez, Copie et Restaurer.

Vous pouvez toujours essayer d'utiliser la Restauration du système pour restaurer votre système à son état avant l'infiltration de l'infection. Toutes les versions de Windows incluent cette option.

- Tapez le restaurer dans le outil de recherche;

- Cliquez sur le résultat;

- Choisissez point de restauration avant l'infiltration de l'infection;

- Suivez les instructions à l'écran.