CMD proceso de encriptación ransomware

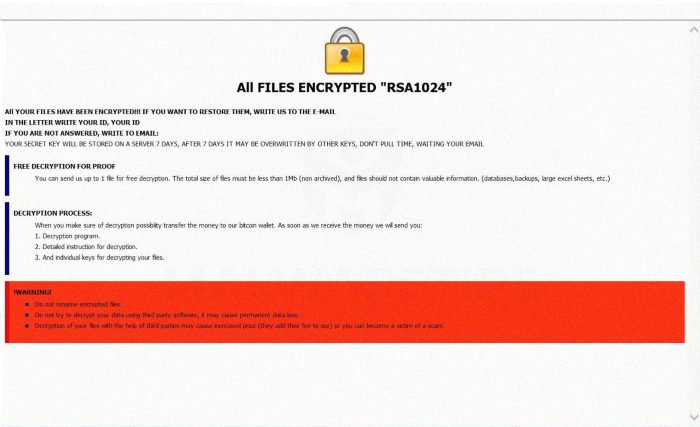

CMD es un tipo de ransomware recién hecho muy difundido Dharma ransomware. Este virus generalmente atacan a los equipos por medio del correo electrónico malicioso archivos adjuntos, pero también hay otras maneras, como ataques directos de los puertos abiertos, páginas web maliciosas, bundles y etc. Si el virus se inyecta con éxito en el sistema, se procede 2 procesos: escaneo para archivos multimedia y documentos y encriptación por su cuenta. Después de que los archivos no se puedan leer y usted puede notar que las extensiones de ellos se han cambiado a .[Jsmith1974@mail.fr].CMD unos. No trate de eliminar esta extensión por su cuenta, ya que puede causar el daño irreparable. Si era tan fácil de reparar este tipo de archivos, los hackers no obtendrá ningún beneficio de ello. Es por eso que dejaron notas especiales que proporcionan información sobre el precio para el descifrado y el contacto. En el caso de la infección por el CMD ransomware este archivo se llama RETURN FILES.txt y contiene la siguiente información:

All FILES ENCRYPTED “RSA1024”

All YOUR FILES HAVE BEEN ENCRYPTED!!! IF YOU WANT TO RESTORE THEM, WRITE US TO THE E-MAIL jsmith1974@mail.fr

IN THE LETTER WRITE YOUR ID, YOUR ID

IF YOU ARE NOT ANSWERED, WRITE TO EMAIL: jsmith1974@mail.fr

YOUR SECRET KEY WILL BE STORED ON A SERVER 7 DAYS, AFTER 7 DAYS IT MAY BE OVERWRITTEN BY OTHER KEYS, DON’T PULL TIME, WAITING YOUR EMAIL

FREE DECRYPTION FOR PROOF

You can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

DECRYPTION PROCESS:

When you make sure of decryption possibility transfer the money to our bitcoin wallet. As soon as we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

!WARNING!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

All your data is encrypted!

for return write to mail:

jsmith1974@mail.fr

No pague un centavo del rescate! Cualquier contacto con ellos puede hacer que la situación aún peor. Además, que sólo puede robar su dinero y lo dejará sin una herramienta para la desencriptación. Si usted está interesado en cómo quitar el CMD ransomware y desencriptar .[Jsmith1974@mail.fr].archivos CMD, nuestro guía puede ser útil para usted!

Guía del Artículo

- Cómo eliminar el CMD ransomware de la computadora

- Cómo quitar el cifrado CMD Ransomware de sus archivos

- Recuperación de Datos

- Herramientas automáticas de desencriptación

- Versiones Anteriores de Windows

¿Como remover CMD Ransomware de la computadora?

Es muy recomendable utilice un potente programa anti-malware que tiene esta amenaza en su base de datos. Eso mitigará los riesgos de una instalación incorrecta, y eliminará el CMD de la computadora con todas sus sobras y el registro de los archivos.

Solución para Windows usuarios: nuestra elección es Norton 360 . Norton 360 examina su equipo y detecta diversas amenazas como CMD, luego elimina todos los archivos maliciosos relacionados, carpetas y claves del registro.

Si usted es usuario de Mac, le recomendamos que utilice Combo Cleaner.

¿Cómo descifrar .[Jsmith1974@mail.fr].CMD archivos?

Una vez que haya eliminado el virus, probablemente está pensando cómo descifrar el .CMD archivos. Vamos a echar un vistazo a las posibles formas de descifrar a sus datos.

Recuperar los datos con Recuperación de Datos

- Descargar e instalar Recuperación de Datos

- Seleccionar las unidades y carpetas con sus archivos, a continuación, haga clic Escanear.

- Elija todos los archivos en una carpeta, a continuación, pulse el Restaurar botón.

- Gestionar la ubicación de exportación.

La descarga es una versión de prueba para la recuperación de archivos. Para desbloquear todas las características y herramientas, se requiere que compre ($49.99-299). Al hacer clic en el botón que está de acuerdo con EULA y Política de Privacidad. La descarga se iniciará automáticamente.

Restaurar los datos con las herramientas automáticas de descifrado

Desafortunadamente, debido a la novedad del CMD ransomware, no hay descifradores automáticos disponibles para este cifrador todavía. Todavía, no hay necesidad de invertir en el esquema malicioso mediante el pago de un rescate. Usted es capaz de recuperar los archivos manualmente.

Usted puede tratar de utilizar uno de estos métodos con el fin de restaurar los datos cifrados manualmente.

Restaurar los datos con el Windows en las versiones anteriores Esta característica está funcionando en el Windows Vista (no la versión Home), Windows 7 y versiones posteriores. Windows guarda copias de los archivos y carpetas que se pueden utilizar para restaurar los datos en su ordenador. Con el fin de restaurar los datos de copia de seguridad del Windows, tome las siguientes medidas:

- Abre Mi Computadora y haga la búsqueda de las carpetas que desea restaurar;

- Haga clic derecho en la carpeta y seleccione Restaurar versiones anteriores opción;

- La opción le mostrará la lista de todos los ejemplares anteriores de la carpeta;

- Seleccione la fecha y la opción que necesita restaurar: Abre, Copiar y Restaurar.

Restaurar el sistema con la Restauración del Sistema Siempre se puede tratar de utilizar el Sistema de Restauración con el fin de restaurar el sistema a su estado antes de la infiltración. Todas las versiones del Windows incluyen esta opción.

- Tipo restaurar en el Herramienta de búsqueda;

- Haga clic en el resultado;

- Escoge punto de restauración antes de la infiltración;

- Sigue las instrucciones en la pantalla.

Este tutorial ha sido útil?[Total: 0 Promedio: 0]

Esta característica está funcionando en el Windows Vista (no la versión Home), Windows 7 y versiones posteriores. Windows guarda copias de los archivos y carpetas que se pueden utilizar para restaurar los datos en su ordenador. Con el fin de restaurar los datos de copia de seguridad del Windows, tome las siguientes medidas:

- Abre Mi Computadora y haga la búsqueda de las carpetas que desea restaurar;

- Haga clic derecho en la carpeta y seleccione Restaurar versiones anteriores opción;

- La opción le mostrará la lista de todos los ejemplares anteriores de la carpeta;

- Seleccione la fecha y la opción que necesita restaurar: Abre, Copiar y Restaurar.

Siempre se puede tratar de utilizar el Sistema de Restauración con el fin de restaurar el sistema a su estado antes de la infiltración. Todas las versiones del Windows incluyen esta opción.

- Tipo restaurar en el Herramienta de búsqueda;

- Haga clic en el resultado;

- Escoge punto de restauración antes de la infiltración;

- Sigue las instrucciones en la pantalla.