Was bedeutet .ROGER Mittelwert?

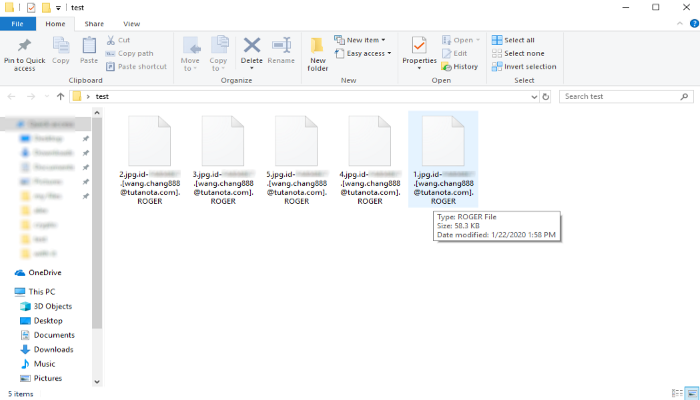

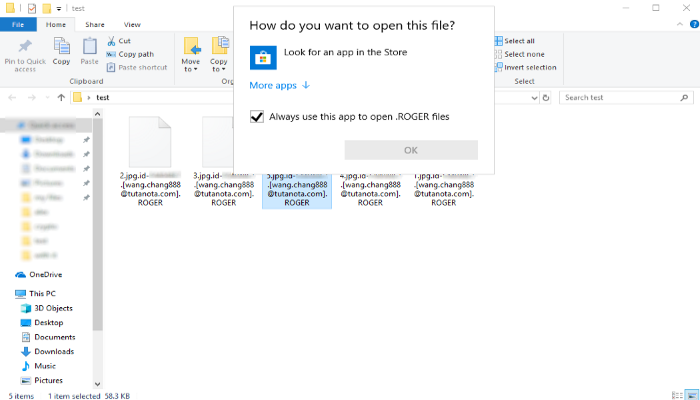

Eine große Anzahl von Benutzern konfrontiert vor kurzem die neue Bedrohung. Es ist ROGER Ransomware und das deutlichste Zeichen der Infektion genannt mit diesem Virus das ist „.*Ich würde*.[wang.chang888@tutanota.com].ROGER“ Erweiterung. Als Regel, es breitet sich durch die mittels verschiedener gefälschte Installateure. Solche Dateien können leicht aus zahlreichen File-Sharing-Dienste und Torrent-Tracker heruntergeladen werden. Außerdem, Hacker können leicht den Code des Virus in gemeinsamen und harmlose Dateien verstecken, und breitete sie mit den Mitteln der E-Mail-Anhänge. Es gibt auch eine Tendenz heutzutage: Hacker beginnen weit verschiedene Remote Access-Software zu verwenden. Derartige weiche wird üblicherweise in Bündeln verteilt, die Bedingungen für die Installation von denen in der Regel nicht klar sind. Remote-Zugriff weich gibt Hackern die Möglichkeit zu infizieren Computer aus der Ferne. Wenn das Virus erfolgreich in das Betriebssystem schlich, es beginnt zu machen Änderungen in der Registrierung, um seine schädlichen Prozesse von dem eingebauten Schutz zu verstecken. Dann beginnt ROGER Ransomware das Scannen der Festplatte. Es sieht für die Dateien, die für die Verschlüsselung geeignet sind (häufig solche Dateien sind alle Dokumentformate und verschiedene Mediendateien) und dann ändert ihre Strukturen. Als Ergebnis, Dateien erhalten die neue – „.*Ich würde*.[wang.chang888@tutanota.com].ROGER“ Erweiterungen. Wir empfehlen Ihnen dringend, jeden Kontakt mit den Hackern zu vermeiden! Sobald sie bezahlt worden haben sie alle Kontakte mit den Opfern im Allgemeinen stoppen, jedoch, sie können leicht die Situation noch viel schlimmer. Sie können Sie ein bösartiges Programm anstelle der Entschlüsseler senden und sogar beschädigen Ihre Dateien und System! Deshalb ist es wichtig, zu entfernen ROGER so schnell wie möglich Ransomware. Zu diesem Zweck haben wir die detaillierte Anleitung, wie man entfernen ROGER Ransomware und zu entschlüsseln. * Id * vorbereitet.[wang.chang888@tutanota.com].ROGER Dateien!

Der Inhalt des Artikels

- Wie ROGER Ransomware von Ihrem Computer entfernen

- Wie zu entschlüsseln. * Id *.[wang.chang888@tutanota.com].ROGER Dateien

- Datenwiederherstellung

- Automatisierte Entschlüsselungstools

- Andere Software

Wie entfernen ROGER Ransomware von Ihrem Computer?

Wir empfehlen dringend, ein wirksames Anti-Malware-Programm zu verwenden, der diese Bedrohung in seiner Datenbank hat. Es wird die Risiken der falschen Installation mildern, und ROGER Ransomware von Ihrem Computer mit all seinen Resten entfernen und Registerdateien.

Lösung für Windows Benutzer: Unsere Wahl ist Norton 360 . Norton 360 scannt Ihren Computer und verschiedene Bedrohungen wie ROGER erkennt, dann entfernt es mit all den damit verbundenen schädlichen Dateien, Ordner und Registrierungsschlüssel.

Wenn Sie Mac-Benutzer sind, raten wir Ihnen Combireiniger zu verwenden.

So entschlüsseln Sie den .*Ich würde*.[wang.chang888@tutanota.com].ROGER Dateien?

Wenn Sie dem Virus entfernt haben, Sie werden wahrscheinlich denken, wie zu entschlüsseln. * id *.[wang.chang888@tutanota.com].ROGER Dateien oder zumindest diese wiederherstellen,. Lass uns einen Blick auf Möglichkeiten werfen, Ihre Daten zu entschlüsseln.

Wiederherstellen. * Id *.[wang.chang888@tutanota.com].ROGER Dateien mit Datenrettung

- Herunterladen und installieren Datenwiederherstellung

- Wählen Sie das Laufwerk und den Ordner, in dem sich die Dateien befindet, dann klick Scan.

- Wählen Sie alle Dateien in dem Ordner, und drücken Sie dann auf den Knopf Wiederherstellen Taste.

- Verwalten Exportspeicherort .

Der Download ist eine Evaluierungsversion für Wiederherstellung von Dateien. Um die Sperre aller Funktionen und Tools, Kauf erforderlich ist ($49.99-299). Durch Klick auf den Button erklären Sie sich damit einverstanden mit EULA und Datenschutz-Bestimmungen. Das Herunterladen wird automatisch gestartet.

Entschlüsseln. * Id *.[wang.chang888@tutanota.com].ROGER Dateien mit anderer Software

Unglücklicherweise, aufgrund der Neuheit des ROGER Ransomware, es gibt keine Decryptoren, die Dateien sicher verschlüsselt entschlüsseln kann. Immer noch, eine Investition in dem böswilligen Programm, durch die Zahlung von Lösegeld ist nicht nötig.. Sie können die Dateien manuell wiederherstellen.

Sie können eine dieser Methoden nutzen, um Ihre verschlüsselten Daten manuell wiederherstellen.

“Decrypt.ROGER Dateien mit Emsisoft Entschlüsseler“] Diese Software enthält Informationen über mehr als 100 Viren STOP(DJVU) Familie und andere. Alles, was Sie brauchen, sind zwei Dateien oder etwas Glück. Sie können es frei verwenden, da es kostenlos verteilt. Wenn es nicht für Sie arbeiten, Sie können eine andere Methode verwenden,.

“Wiederherstellen.ROGER-Dateien mit Windows-Vorgängerversionen“] Diese Funktion arbeitet an Windows Vista (nicht Home-Version), Windows 7 und spätere Versionen. Windows hält Kopien der Dateien und Ordner, mit dem Sie den vorherigen Zustand des Computers wiederherstellen können.. Damit die Daten von Windows Backup wiederherstellen, führen Sie folgende Schritte aus:

- Öffnen Sie Mein Computer und suche nach den Ordner, die Sie wiederherstellen möchten;

- Rechtsklicken auf den Ordner und wählen Frühere Versionen wiederherstellen Möglichkeit;

- Die Option zeigt Ihnen die Liste aller vorherigen Kopien des Ordners;

- Wählen Sie Wiederherstellungsdatum und die Option, die Sie benötigen: Öffnen Sie, Kopieren und Wiederherstellen.

“Wiederherstellen.ROGER Dateien mit der Systemwiederherstellung“] Natürlich kann man immer versuchen, System zu verwenden, um Wiederherstellung Ihr System auf den Zustand vor der Infektion Infiltration Rollback. Alle Windows-Versionen enthalten diese Option.

- Art wiederherstellen in dem Suchwerkzeug;

- Klicken Sie auf das Ergebnis;

- Wählen Sie Wiederherstellungspunkt vor der Infektion Infiltration;

- Folge den Anweisungen auf dem Bildschirm.

War dieses Tutorial hilfreich?[Gesamt: 0 Durchschnittlich: 0]

Diese Software enthält Informationen über mehr als 100 Viren STOP(DJVU) Familie und andere. Alles, was Sie brauchen, sind zwei Dateien oder etwas Glück. Sie können es frei verwenden, da es kostenlos verteilt. Wenn es nicht für Sie arbeiten, Sie können eine andere Methode verwenden,.

Diese Funktion arbeitet an Windows Vista (nicht Home-Version), Windows 7 und spätere Versionen. Windows hält Kopien der Dateien und Ordner, mit dem Sie den vorherigen Zustand des Computers wiederherstellen können.. Damit die Daten von Windows Backup wiederherstellen, führen Sie folgende Schritte aus:

- Öffnen Sie Mein Computer und suche nach den Ordner, die Sie wiederherstellen möchten;

- Rechtsklicken auf den Ordner und wählen Frühere Versionen wiederherstellen Möglichkeit;

- Die Option zeigt Ihnen die Liste aller vorherigen Kopien des Ordners;

- Wählen Sie Wiederherstellungsdatum und die Option, die Sie benötigen: Öffnen Sie, Kopieren und Wiederherstellen.

“Wiederherstellen.ROGER Dateien mit der Systemwiederherstellung“] Natürlich kann man immer versuchen, System zu verwenden, um Wiederherstellung Ihr System auf den Zustand vor der Infektion Infiltration Rollback. Alle Windows-Versionen enthalten diese Option.

- Art wiederherstellen in dem Suchwerkzeug;

- Klicken Sie auf das Ergebnis;

- Wählen Sie Wiederherstellungspunkt vor der Infektion Infiltration;

- Folge den Anweisungen auf dem Bildschirm.

War dieses Tutorial hilfreich?[Gesamt: 0 Durchschnittlich: 0]

Natürlich kann man immer versuchen, System zu verwenden, um Wiederherstellung Ihr System auf den Zustand vor der Infektion Infiltration Rollback. Alle Windows-Versionen enthalten diese Option.

- Art wiederherstellen in dem Suchwerkzeug;

- Klicken Sie auf das Ergebnis;

- Wählen Sie Wiederherstellungspunkt vor der Infektion Infiltration;

- Folge den Anweisungen auf dem Bildschirm.